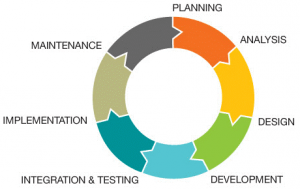

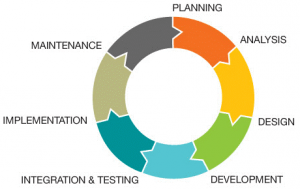

SDLC (Systems Development Life Cycle, Siklus Hidup Pengembangan Sistem) atau Systems Life Cycle (Siklus Hidup Sistem), dalam rekayasa sistem dan rekayasa perangkat lunak, adalah proses pembuatan dan pengubahan sistem serta model dan metodologi yang digunakan untuk mengembangkan sistem-sistem tersebut. Konsep ini umumnya merujuk pada sistem komputer atau informasi. SDLC juga merupakan pola yang diambil untuk mengembangkan sistem perangkat lunak, yang terdiri dari tahap-tahap: rencana(planning), analisis (analysis), desain (design), implementasi (implementation), uji coba (testing) dan pengelolaan (maintenance).

Dalam rekayasa perangkat lunak, konsep SDLC mendasari berbagai jenis metodologi pengembangan perangkat lunak. Metodologi-metodologi ini membentuk suatu kerangka kerja untuk perencanaan dan pengendalian pembuatan sistem informasi, yaitu proses pengembangan perangkat lunak.

Terdapat 3 jenis metode siklus hidup sistem yang paling banyak digunakan, yakni: siklus hidup sistem tradisional (traditional system life cycle), siklus hidup menggunakan prototyping (life cycle using prototyping), dan siklus hidup sistem orientasi objek (object-oriented system life cycle)

TAHAPAN SDLC

Siklus hidup pengembangan sistem dapat didefinisikan sebagai serangkaian aktivitas yang dilaksanakan oleh professional dan pemakai sistem informasi untuk mengembangkan dan mengimplementasikan sistem informasi. Siklus hidup pengembangan sistem informasi saat ini terbagi atas enam tahap yaitu:

- Perencanaan Sistem

Pada tahapan ini dibentuk struktur kerja strategis yang luas, pandangan sistem informasi baru yang jelas akan memenuhi kebutuhan-kebutuhan pemakai informasi, proyek sistem dievaluasi dan dipisahkan berdasarkan prioritasnya. Proyek dengan prioritas tertinggi akan dipilih untuk pengembangan, sumber daya baru direncanakan untuk, dan disediakan untuk mendukung pengembangan sistem. Pada tahap ini direncanakan dari aspek teknis (sarana prasarana yang dipergunakan untuk mengembangkan sistem), aspek ekonomi (anggaran yang dibutuhkan untuk mengembangkan sistem), dan aspek sumber daya manusia (siapa yang akan mengembangkan; manajemen puncak, analis, dan programmer, dan siapa sasaran dari sistem yang dikembangkan).

- Analisis Sistem

Pada tahapan ini dilakukan proses penilaian, identifikasi dan evaluasi komponen dan hubungan timbale balik yang terkait dalam pengembangan sistem, definisi masalah, tujuan, kebutuhan, prioritas dan kendala sistem, ditambah identifikasi biaya, keuntungan. Ruang lingkup analisis sistem ditentukan pada tahap ini. Profesional sistem mewawancarai calon pemakai dan bekerja dengan pemakai yang bersangkutan untuk mencari penyelesaian masalah dan menentukan kebutuhan pemakai. Selain itu analis juga akan menguji kelayakan sistem dari aspek ekonomi, teknis dan SDM sesuai dengan tujuan yang ingin dicapai oleh sistem.

- Perencanaan Sistem Secara Umum/Konseptual

Tahapan ini dibentuk alternative perancangan konseptual untuk perluasan pandangan kebutuhan pemakai (berdasarkan umur, status, profesi, gender pengguna). Alternatif perancangan konseptual memungkinkan manajer dan pemakai untuk memilih rancangan terbaik yang cocok untuk kebutuhan mereka. Pada tahap ini analis sistem mulai merancang proses dengan mengidentifikasikan laporan dan output yang akan dihasilkan oleh sistem yang diusulkan. Sistem dibuat desain antarmuka (interface), hak dan wewenang pengguna, content sistem, dikonsep bagaimana sistem nantinya akan bekerja.

- Evaluasi dan Seleksi Sistem.

Pada tahap ini, nilai kualitas sistem dan biaya/keuntungan dari laporan dengan proyek sistem dinilai secara hati-hati dan diuraikan dalam laporan evaluasi dan seleksi sistem. Karena akhir tahap perancangan sistem menyediakan point utama untuk keputusan investasi. Evaluasi dilaksanakan tidak hanya pada tahap ini tetapi juga dilaksanakan disetiap tahapan SDLC. Semua aspek sistem di evaluasi: teknis, ekonomi, laporan uji kelayakan, dsb.

- Perancangan Sistem

Pada tahap ini menyediakan spesifikasi untuk perancangan sesuai konseptual. Semua komponen dirancang dan dijelaskan secara detil. Perencanaan output (layout) dirancang untuk semua layar, form-form tertentu dan laporan-laporan yang dicetak. Semua output ditinjau ulang dan disetujui oleh pemakai dan didokumentasikan. Akhir tahap ini laporan rancangan sistem secara detil dihasilkan. Tahap ini sistem yang msh dalam bentuk konsep diwujudkan dalam bentuk desain. Siapa pengguna dan apa hak dan wewenang pengguna. Semua kebutuhan yang sudah dikumpulkan disusun satu persatu. Semua komponen baik manajemen, analis dan programen bekerja sama mewujudkan konsep tersebut.

- Implementasi Sistem dan Pemeliharaan Sistem

Tahap ini sistem siap untuk dibuat dan diinstalasi, beberapa tugas harus dikoordinasi dan dilaksanakan untuk implementasi sistem baru. Laporan implementasi yang dibuat pada tahap ini ada dua bagian, yaitu rencana implementasi dalam bentuk Gantt Chart atau program dan evaluation review technique (PERT) chart dan penjadwalan proyek serta teknik manajemen. Evaluasi dibutuhkan pada tahap ini untuk mengetahui sejauh mana keberhasilan sistem dikembangkan. Jika masih terdapat kekurangan maka akan dilakukan perbaikan sampai sistem tersebut berjalan sesuai dengan rencana. Setelah itu sistem akan diinstalasi dan dilakukan perawatan agar sistem dapat bekerja dengan optimal.

Keunggulan dan Kelemahan SDLC

Pedoman eksplisit memungkinkan staf kurang berpengalaman (stap pemula) untuk pengembangan sistem, karena semua langkah-langkah yang jelas diuraikan. Bahkan staf yang belum eprnah melakukan pengembangan mampu untuk menghasilkan sistem yang memadai dengan mengikuti “buku resep” SDLC. Ketergantungan pada keahlian individu berkurang. Penggunaan SDLC dapat memiliki manfaat tambahan memberikan pelatihan untuk staf junior, lagi karena urutan langkah dan tugas yang harus dilakukan dalam setiap langkah didefinisikan dengan jelas.

Metodologi mempromosikan konsistensi antara proyek-proyek , yang dapat mengurangi biaya dukungan yang berkelanjutan dan memungkinkan staf untuk ditransfer dari satu proyek ke yang lain . Meskipun teknik coding tidak ditentukan dalam SDLC khas , dokumentasi yang luas yang bagian inheren dari yang paling metodologi menyederhanakan pemeliharaan dengan mengurangi ketergantungan pada pengembang asli untuk penjelasan mengapa sistem itu dibangun seperti itu dan yang fungsi termasuk dalam modul mana program.

Menurut Kumar, Zadgaonkar, Shukla (2013). keunggulan SDLC sebagai berikut:

- Sederhana dan mudah digunakan.

- Mudah untuk mengatur tugas dan tahap yang jelas.

- Kebutuhan harus jelas sebelum pergi ke fase berikutnya.

- Setiap fase perkembangan hasil dalam rangka linear tanpa tumpang tindih.

- Bekerja dengan baik untuk proyek-proyek di mana kebutuhan-kebutuhan sistem terpenuhi.

Sedangkan kelemahan menurut Kumar, Zadgaonkar, Shukla (2013). adalah sebagai berikut:

- Pengguna dapat menilai kualitas hanya di akhir proses dan sulit untuk meramalkan hasil tanpa mengikuti setiap langkah-proses.

- Klien mengalami kesulitan melakukan perubahan di pertengah proses .

- Proses yang panjang dan memiliki resiko yang tinggi jika ada kesalahan di awal proses.

- Pengguna tidak dapat mereview produk sebelum produk tersebut selesai diproduksi.

Perangkat lunak hanya bisa digunakan jika sudah produk benar-benar sudah jadi.

Definisi dari keamanan informasi menurut G. J. Simons adalah bagaimana kita dapat mencegah penipuan (cheating) atau, paling tidak, mendeteksi adanya penipuan di sebuah sistem yang berbasis informasi, dimana informasinya sendiri tidak memiliki arti fisik. Permasalahan pokok sebenarnya dalam hal keamanan sistem informasi terletak pada kelemahan dan ancaman atas sistem informasi yang pada gilirannya masalah tersebut akan berdampak kepada resiko dan pada gilirannya berdampak kepada 7 hal yang utama dalam sistem informasi yaitu :

1) Efektifitas

2) Efisiensi

3) Kerahaasiaan

4) Integritas

5) Keberadaan

6) Kepatuhan

7) Keandalan

Dasar-dasar dari keamanan informasi, meliputi:

Tujuan:

Menjaga keamanan sumber-sumber informasi , disebut dengan Manajemen Pengamanan Informasi (information security management-ISM)

Memelihara fungsi-fungsi perusahaan setelah terjadi bencana atau pelanggaran keamanan, disebut dengan Manajemen Kelangsungan Bisnis (business continuity management-BCM).

CIO (chief information officer) akan menunjuk sekelompok khusus pegawai sebagai bagian keamanan sistem informasi perusahaan. (corporate information systems security officer-CISSO), atau bagian penjamin informasi perusahaan (corporate information assurance officer-CIAO).

Adapun tujuan keamanan Informasi menurut Garfinkel, antara lain:

1) Kerahasiaan/privacy

Inti utama aspek privacy atau confidentiality adalah usaha untuk menjaga informasi dari orang yang tidak berhak mengakses. Privacy lebih kearah datadata yang sifatnya privat sedangkan confidentiality biasanya berhubungan dengan data yang diberikan ke pihak lain untuk keperluan tertentu (misalnya sebagai bagian dari pendaftaran sebuah servis) dan hanya diperbolehkan untuk keperluan tertentu tersebut.

2) Ketersediaan/ availability

Agar data dan informasi perusahaan tersedia bagi pihak-pihak yang memiliki otoritas untuk menggunakannya.

3) Integritas/ integrity.

Aspek ini menekankan bahwa informasi tidak boleh diubah tanpa seijin pemilik informasi. Adanya virus, trojan horse, atau pemakai lain yang mengubah informasi tanpa ijin merupakan contoh masalah yang harus dihadapi. Sebuah e-maildapat saja “ditangkap” di tengah jalan, diubah isinya kemudian diteruskan ke alamat yang dituju. Dengan kata lain, integritas dari informasi sudah tidak terjaga. Penggunaan enkripsi dan digital signature, misalnya, dapat mengatasi masalah ini.

4) Autentikasi/ Authentication .

Berhubungan dengan metoda untuk menyatakan bahwa informasi betul-betul asli, orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud, atau server yang dihubungi adalah betul-betul serveryang asli. Authentication biasanya diarahkan kepada orang (pengguna), namun tidak pernah ditujukan kepada serveratau mesin.

5) Access Control

Berhubungan dengan cara pengaturan akses kepada informasi. Hal ini biasanya berhubungan dengan klasifikasi data (public, private, confidential, top secret) dan user (guest, admin, top manager) mekanisme authentication dan jugaprivacy.

6) Non-repudiation

Menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi.

Jumlah kejahatan komputer (computer crime), terutama yang berhubungan dengan sistem informasi akan terus meningkat dikarenakan beberapa hal:

- Aplikasi bisnis berbasis teknologi informasi dan jaringan komputer semakin meningkat.

- Desentralisasi server sehingga lebih banyak sistem yang harus ditangani dan membutuhkan lebih banyak operator dan administrator yang handal.

- Semakin kompleksnya sistem yang digunakan, seperti semakin besarnya program (source code) yang digunakan sehingga semakin besar probabilitasterjadinya lubang keamanan.

- Semakin banyak perusahaan yang menghubungkan sistem informasinya dengan jaringan komputer yang global seperti internet..

- Transisi dari single vendor ke multi-vendor sehingga lebih banyak yang harus dimengerti dan masalah interoperabilityantar vendor yang lebih sulit ditangani.

- Meningkatnya kemampuan pemakai di bidang komputer sehingga mulai banyak pemakai yang mencoba-coba bermain atau membongkar sistem yang digunakannya.

- Kesulitan dari penegak hukum untuk mengejar kemajuan dunia komputer dan telekomunikasi yang sangat cepat. Begitu pentingnya nilai sebuah informasi menyebabkan seringkali informasi diinginkan hanya boleh diakses oleh orang-orang tertentu, karena jatuhnya informasi ke tangan pihak lain dapat menimbulkan kerugian bagi pemilik informasi itu sendiri.

KELEMAHAN, ANCAMAN

Cacat atau kelemahan dari suatu sistem yang mungkin timbul pada saat mendesain, menetapkan prosedur, mengimplementasikan maupun kelemahan atas sistem kontrol yang ada sehingga memicu tindakan pelanggaran oleh pelaku yang mencoba menyusup terhadap sistem tersebut. Kelemahan tersebut dimanfaatkan oleh orang-orang yang tidak bertanggung jawab seperti gangguan /serangan:

- Untuk mendapatkan akses (access attacks)

Berusaha mendapatkan akses ke berbagai sumber daya komputer atau data/informasi

- Untuk melakukan modifikasi (modification attacks)

Didahului oleh usaha untuk mendapatkan akses, kemudian mengubah data/informasi secara tidak sah

- Untuk menghambat penyediaan layanan (denial of service attacks)

Berusaha mencegah pemakai yang sah untuk mengakses sebuah sumber daya atau informasi Menghambat penyediaan layanan dengan cara mengganggu jaringan komputer

Beberapa cara dalam melakukan serangan, antara lain:

1 Sniffing

Memanfaatkan metode broadcasting dalam LAN, membengkokkan aturan Ethernet, membuat network interface bekerja dalam mode promiscuousn. Cara pencegahan dengan pendeteksian sniffer (local & remote) dan penggunaan kriptografi

- Spoofing

Memperoleh akses dengan acara berpura-pura menjadi seseorang atau sesuatu yang memiliki hak akses yang valid, Spoofer mencoba mencari data dari user yang sah agar bisa masuk ke dalam sistem. Pada saat ini, penyerang sudah mendapatkan username & password yang sah untuk bisa masuk ke server

- Man-in-the-middle

Membuat client dan server sama-sama mengira bahwa mereka berkomunikasi dengan pihak yang semestinya (clientmengira sedang berhubungan dengan server, demikian pula sebaliknya)

- Menebak password

– Dilakukan secara sistematis dengan teknik brute-force atau dictionary ( mencoba semua kemungkinan password )

– Teknik dictionary: mencoba dengan koleksi kata-kata yang umum dipakai, atau yang memiliki relasi dengan user yang ditebak (tanggal lahir, nama anak, dan sebagainya)

Ancaman adalah aksi yang terjadi baik dari dalam sistem maupun dari luar sistem yang dapat mengganggu keseimbangan sistem informasi. Ancaman tersebut berasal dari individu, organisasi, mekanisme, atau kejadian yang memiliki potensi untuk menyebabkan kerusakan pada sumber-sumber informasi perusahaan. Dan pada kenyataannya, ancaman dapat terjadi dari internal, eksternal perusahaan serta terjadi secara sengaja atau tidak sengaja Berdasarkan hasil survey menemukan 49% kejadian yang membahayakan keamanan informasi dilakukan pengguna yang sah dan diperkirakan 81 % kejahatan komputer dilakukan oleh pegawai perusahaan. Hal ini dikarenakan ancaman dari intern perusahaan memiliki bahaya yang lebih serius dibandingkan yang berasal dari luar perusahaan dan untuk kontrol mengatasinya/ menghadapi ancaman internal dimaksudkan dengan memprediksi gangguan keamanan yang mungkin terjadi. Sementara untuk kontrol ancaman yang besumber dari eksternal perusahaan baru muncul/ mulai bekerja jika serangan terhadap keamanan terdeteksi. Namum demikian tidak semuanya ancaman berasal dari perbuatan yang disengaja, kebanyakan diantaranya karena ketidaksengajaan atau kebetulan, baik yang berasal dari orang di dalam maupun luar perusahaan

Timbulnya ancaman sistem informasi juga dimungkinkan oleh kemungkin timbul dari kegiatan pengolahan informasi berasal dari 3 hal utama, yaitu :

1) Ancaman Alam

– Ancaman air, seperti : Banjir, Stunami, Intrusi air laut, kelembaban tinggi,badai, pencairan salju

– Ancaman Tanah, seperti : Longsor, Gempa bumi, gunung meletus

– Ancaman Alam lain, seperti : Kebakaran hutan, Petir, tornado, angin ribut

2) Ancaman Manusia

3) Ancaman Lingkungan

Menurut sifatnya ancaman terhadap sistem informasi terdiri dari ancaman aktif. Ancaman aktif dapat berupa penyelewengan aktivitas, penyalahgunaan kartu kredit, kecurangan dan kejahatan komputer, pengaksesan oleh orang yang tidak berhak, sabotase maupun perogram yang jahil, contoh virus,torjan,cacing,bom waktu dan lain-lain. Sedangkan ancaman pasif berupa kesalahan manusia, kegagalan sistem maupun bencana alam dan politik. Besar kecilnya suatu ancaman dari sumber ancaman yang teridentifikasi atau belum teridentifikasi dengan jelas tersebut, perlu di klasifikasikan secara matriks ancaman sehingga kemungkinan yang timbul dari ancaman tersebut dapat di minimalisir dengan pasti. Setiap ancaman tersebut memiliki probabilitas serangan yang beragam baik dapat terprediksi maupun tidak dapat terprediksikan seperti terjadinya gempa bumi yang mengakibatkan sistem informasi mengalami mall function.

Aspek ancaman keamanan komputer atau keamanan sistem informasi

- Interruption -> informasi dan data yang ada dalam sistem komputer dirusak dan dihapus sehingga jika dibutuhkan, data atau informasi tersebut tidak ada lagi.

- Interception -> informasi yang ada disadap atau orang yang tidak berhak mendapatkan akses ke komputer dimana informasi tersebut disimpan.

- Modifikasi -> orang yang tidak berhak berhasil menyadap lalu lintas informasi yang sedang dikirim dan diubah sesuai keinginan orang tersebut.

- Fabrication-> orang yang tidak berhak berhasil meniru suatu informasi yang ada sehingga orang yang menerima informasi tersebut menyangka informasi tersebut berasal dari orang yang dikehendaki oleh si penerima informasi tersebut.

RESIKO

Dengan mengetahui ancaman dan kelemahan pada sistem informasi terdapat beberapa kriteria yang perlu diperhatikan dalam masalah keamanan sistem informasi yang dikenal dengan 10 domain, yaitu :

1) Akses kontrol sistem yang digunakan

2) Telekomunikasi dan jaringan yang dipakai

3) Manajemen praktis yang di pakai

4) Pengembangan sistem aplikasi yang digunakan

5) Cryptographs yang diterapkan

6) Arsitektur dari sistem informasi yang diterapkan

7) Pengoperasian yang ada

8) Busineess Continuity Plan (BCP) dan Disaster Recovery Plan (DRP)

9) Kebutuhan Hukum, bentuk investigasi dan kode etik yang diterapkan

10) Tata letak fisik dari sistem yang ada

Kesepuluh domain tersebut dimaksudkan sebagai antisipasi resiko keamanan informasi yaitu hasil yang tidak diinginkan akibat terjadinya ancaman dan gangguan terhadap keamanan informasi. Semua risiko mewakili aktivitasaktivitas yang tidak sah atau di luar dari yang diperbolehkan perusahaan.

Macam-macam resiko tersebut dapat berupa:

- Pengungkapan dan pencurian

Ketika database dan perpustakaan perangkat lunak dapat diakses oleh orang yang tidak berhak.

Penggunaan secara tidak sah Terjadi ketika sumber daya perusahaan dapat digunakan oleh orang yang tidak berhak menggunakannya, biasa disebut hacker. Pengrusakan secara tidak sah dan penolakan pelayanan Penjahat komputer dapat masuk ke dalam jaringan komputer dari komputer yang berada jauh dari lokasi dan menyebabkan kerusakan fisik, seperti kerusakan pada layar monitor, kerusakan pada disket, kemacetan pada printer, dan tidak berfungsinya keyboard.

- Modifikasi secara tidak sah

Perubahan dapat dibuat pada data-data perusahaan, informasi, dan perangkat lunak. Beberapa perubahan tidak dapat dikenali sehingga menyebabkan pengguna yang ada di output system menerima informasi yang salah dan membuat keputusan yang salah. Tipe modifikasi yang paling dikhawatirkan adalah modifikasi disebabkan oleh perangkat lunak yang menyebabkan kerusakan, biasanya dikelompokkan sebagai virus.

PENGENDALIAN

Pengendalian yang dimaksud adalah sejauh mana pengendalian keamanan sistem informasi memiliki peran dalam mencegah dan mendeteksi adanya kesalahan-kesalahan . Kontrol-kontrol untuk pengamanan sistem informasi antara lain:

1) Kontrol Administratif

Kontrol ini mencakup hal-hal berikut:

Mempublikasikan kebijakan kontrol yang membuat semua pengendalian sistem informasi dapat dilaksanakan dengan jelas dan serius oleh semua pihak dalam organisasi.

Supervisi terhadap para pegawai, termasuk pula cara melakukan kontrol kalau pegawai melakukan penyimpangan terhadap yang diharapkan.

Pemisahan tugas-tugas dalam pekerjaan dengan tujuan agar tak seorangpun yang dapat menguasai suatu proses yang lengkap. Sebagai contoh, seorang pemrogram harus diusahakan tidak mempunyai akses terhadap data produksi (operasional) agar tidak memberikan kesempatan untuk melakukan

kecurangan.

Prosedur yang bersifat formal dan standar pengoperasian disosialisasikan dan dilaksanakan dengan tegas. Termasuk hal ini adalah proses pengembangan sistem, prosedur untuk backup, pemulihan data, dan manajemen pengarsipan data.

1) Perekrutan pegawai secara berhati-hati yang diikuti dengan orientasi pembinaan, dan pelatihan yang diperlukan.

2) Kontrol Pengembangan dan Pemeliharaan Sistem

Dibutuhkan peran auditor sistem informasi, dengan dilibatkannya dari masa pengembangan hingga pemeliharaan sistem, untuk memastikan bahwa sistem benar-benar terkendali, termasuk dalam hal otorisasi pemakai sistem. Aplikasi dilengkapi dengan audit trail sehingga kronologi transaksi mudah untuk ditelusuri

3) Kontrol Operasi

Termasuk dalam kontrol ini:

– Pembatasan akan akses terhadap data

– Kontrol terhadap personel pengoperasi

– Kontrol terhadap peralatan

– Kontrol terhadap penyimpanan arsip

– Pengendalian terhadap virus

– Proteksi fisik terhadap pusat data

– Faktor lingkungan yang menyangkut suhu, kebersihan, kelembaban udara, bahaya banjir, dan keamanan fisik ruangan perlu diperhatikan dengan benar.

4) Proteksi Fisik terhadap Pusat Data Faktor lingkungan yang menyangkut suhu, kebersihan, kelembaban udara, bahaya banjir, dan keamanan fisik ruangan perlu diperhatikan dengan benar.

Untuk mengatisipasi kegagalan sistem komputer, terkadang organisasi menerapkan sistem komputer yang berbasisfault-tolerant (toleran terhadap kegagalan). Pada sistem ini, jika komponen dalam sistem mengalami kegagalan maka komponen cadangan atau kembarannya segera mengambil alih peran komponen yang rusak

5) Kontrol Perangkat Keras

Sistem fault-tolerant dapat diterapkan pada lima level, yaitu pada komunikasi jaringan, toleransi kegagalan terhadap jaringan dilakukan dengan menduplikasi jalur komunikasi dan prosesor komunikasi. prosesor, redundasi prosesor dilakukan (1 antara lain dengan teknik watchdog procesWr, yang akan mengambil alih prosesor yang bermasalah. penyimpan eksternal,terhadap kegagalan pada penyimpan eksternal antara lain dilakukan melalui disk memoring ataudisk shadowing, yang menggunakan teknik dengan menulis seluruh data ke dua disk secara pararel. Jika salah satu disk mengalami kegagalan, program aplikasi tetap bisa berjalan dengan menggunakan disk yang masih baik. catu daya, toleransi kegagalan pada catu daya diatasi melalui UPS.

transaksi, toleransi kegagalan pada level transaksi ditanganimelalui mekanisme basis data yang disebut rollback, yang akan mengembalikan ke keadaan semula yaitu keadaan seperti sebelum transaksi dimulai sekiranya di pertengahan pemrosesan transaksi terjadi kegagalan.

6) Kontrol Akses terhadap Sistem Komputer

a.Sistem-sistem yang lebih maju mengombinasikan dengan teknologi lain.

b. Teknologi yang lebih canggih menggunakan sifat-sifat biologis manusia yang bersifat unik, seperti sidik jari dan retina mata, sebagai kunci untuk mengakses sistem

c. Pada sistem yang terhubung ke Internet, akses Intranet dari pemakai luar (via Internet) dapat dicegah dengan menggunakan firewall. Firewall dapat berupa program ataupun perangkat keras yang memblokir akses dari luar intranet.

d. Ada kemungkinan bahwa seseorang yang tak berhak terhadap suatu informasi berhasil membaca informasi tersebut melalui jaringan (dengan menggunakan teknik sniffer. Untuk mengantisipasi keadaan seperti ini, alangkah lebih baik sekiranya informasi tersebut dikodekan dalam bentuk yang hanya bisa dibaca oleh yang berhak

7) Kontrol terhadap akses informasi

Dua teknik yang popular untuk melakukan enskripsi yaitu DES dan public-key encryption

a.DES merupakan teknik untuk melakukan enskripsi dan deskripsi yang dikembangkan oleh IBM pada tahun 1970-an. Kunci yang digunakan berupa kunci privat yang bentuknya sama. Panjang kunci yang digunakan sebesar 64 bit. Algoritma yang digunakan mengonversi satu blok berukuran 64 bit (8karakter) menjadi blok data berukuran 64 bit. • Sistem DES yang menggunakan kunci privat memiliki kelemahan yang terletak pada keharusan untuk mendistribusikan kunci ini. Pendistribusian inilah yang menjadi titik rawan untuk diketahui oleh pihak penyadap.

b.Ada kemungkinan bahwa seseorang yang tak berhak terhadap suatu informasi berhasil membaca informasi tersebut melalui jaringan (dengan menggunakan teknik sniffer). Untuk mengantisipasi keadaan seperti ini, alangkah lebih baik sekiranya informasi tersebut dikodekan dalam bentuk yang hanya bisa dibaca oleh yang berhak

c. Studi tentang cara mengubah suatu informasi kedalam bentuk yang tak dapat dibaca oleh orang lain dikenal dengan istilah kriptografi. Adapun

d. sistemnya disebut sistem kripto. Secara lebih khusus, proses untuk mengubah teks asli (cleartext atau plaintext) menjadi teks yang telah dilacak (cliphertext) dinamakan enskripsi, sedangkan proses kebalikannya, dari chiphertext menjadi cleratext, disebut dekrpisi.

Untuk mengatasi kelemahan sistem kripto simetrik, diperkenalkan teknik yang disebut kriptografi kunci publik. Sistem ini merupakan model sistem kripto asimetrik, yang menggunakan kunci enkripsi dan dekripsi yang berbeda. Caranya adalah dengan menggunakan kunci privat dan kunci publik.

8) Kontrol terhadap Bencana

a. Rencana pemulihan (recovery plan) menentukan bagaimana pemrosesan akan dikembalikan ke keadaan seperti aslinya secara lengkap, termasu mencakup tanggung jawab masing-masing personil.

b. Rencana pengujian (test plan) menentukan bagaimana komponenkomponen dalam rencana pemulihan akan diuji atau disimulasikan

c. Rencana darurat (emergency plan) menentukan tidakan-tindakan yang harus dilakukan oleh para pegawai manakala bencana terjadi.

d .Rencana cadangan (backup plan) menentukan bagaimana pemrosesan informasi akan dilaksanakan selama masa darurat.

9) Kontrol Terhadap Perlidungan Terakhir

– Rencana pemulihan terhadap bencana.

– Asuransi.

10)Kontrol Aplikasi

Merupakan kontrol yang diwujudkan secara sesifik dalam suatu aplikasi SI. Wilayah yang dicakup oleh kontrol ini meliputi:

– Kontrol Masukan

– Kontrol Pemrosesan

– Kontrol Keluaran

– Kontrol Basis Data

– Kontrol Telekomunikasi

Metodologi Keamanan Sistem Informasi

0) Keamanan level 0

Keamanan fisik, merupakan keamanan tahap awal dari komputer security. Jika keamanan fisik tidak terjaga dengan baik, maka data-data bahkan hardware komputer sendiri tidak dapat diamankan.

1) Keamanan level 1

Meliputi database, data security, keamanan dari PC itu sendiri, device, dan application.

2) Keamanan level 2

Keamanan Network security. Komputer yang terhubung dengan jaringan sangat rawan dalam masalah keamanan, oleh karena itu keamanan level 2 harus dirancang supaya tidak terjadi kebocoran jaringan, akses ilegal yang dapat merusak keamanan data tersebut.

3) Keamanan level 3

Menyangkut information security, keamanan informasi yang kadang kala tidak

begitu dipedulikan oleh administrator seperti memberikan password ke teman, atau menuliskannya dikertas, maka bisa menjadi sesuatu yang fatal jika informasi tersebut diketahui oleh orang yang tidak bertanggung jawab.

Cara mendeteksi suatu serangan atau kebocoran sistem Terdiri dari 4 faktor yang merupakan cara untuk mencegah terjadinya serangan atau kebocoran sistem :

1) Desain sistem

Desain sistem yang baik tidak meninggalkan celah-celah yang memungkinkan terjadinya penyusupan setelah sistem tersebut siap dijalankan.

2) Aplikasi yang Dipakai

Aplikasi yang dipakai sudah diperiksa dengan seksama untuk mengetahui apakah program yang akan dipakai dalam sistem tersebut dapat diakses tanpa harus melalui prosedur yang seharusnya dan apakah aplikasi sudah mendapatkan kepercayaan dari banyak orang.

3) Manajemen

Pada dasarnya untuk membuat suatu sistem yang aman/terjamin tidak lepas dari bagaimana mengelola suatu sistem dengan baik. Dengan demikian persyaratan good practice standard seperti Standard Operating Procedure (SOP)haruslah diterapkan di samping memikirkan hal teknologinya.

4) Manusia (Administrator)

Manusia adalah salah satu fakor yang sangat penting, tetapi sering kali dilupakan dalam pengembangan teknologi informasi dan dan sistem keamanan.

STRATEGI DAN LANGKAH PENGAMANAN

Strategi dan taktik keamanan sistem informasi yang dimaksud , meliputi:

1) Keamanan fisik

Siapa saja memiliki hak akses ke sistem. Jika hal itu tidak diperhatikan, akan terjadi hal-hal yang tidak dikehendaki.

2) Kunci Komputer

Banyak case PC modern menyertakan atribut penguncian. Biasanya berupa soket pada bagian depan case yang memungkinkan kita memutar kunci yang disertakan ke posisi terkunci atau tidak.

3) Keamanan BIOS

Untuk mencegah orang lain me-reboot ulang komputer kita dan memanipulasi sisten komputer kita.

4) Mendeteksi Gangguan Keamanan Fisik

Hal pertama yang harus diperhatikan adalah pada saat komputer akan direboot.

Langkah keamanan sistem informasi

1) Aset

Perlindungan aset merupakan hal yang penting dan merupakan langkah awal dari berbagai implementasi keamanan komputer.

2) Analisis Resiko

Menyangkut identifikasi akan resiko yang mungkin terjadi, sebuah even yang potensial yang bisa mengakibatkan suatu sistem dirugikan.

3) Perlindungan

Melindungi jaringan internet dengan pengaturan Internet Firewall yaitu suatu akses yang mengendalikan jaringan internet dan menempatkan web dan FTP server pada suatu server yang sudah dilindungi oleh firewall.

4) Alat

alat atau tool yang digunakan pada suatu komputer merupakan peran penting dalam hal keamanan karena tool yang digunakan harus benar-benar aman.

5) Prioritas

Jika keamanan jaringan merupakan suatu prioritas, maka suatu organisasi harus membayar harga baik dari segi material maupun non material. Suatu jaringan komputer pada tahap awal harus diamankan dengan firewall atau lainnya yang mendukung suatu sistem keamanan. Upaya melindungi sisstem informasi perlu ditindak lanjuti melalui pendekatan dari keamanan dan pada umumnya yang digunakan, antara lain:

1) Pendekatan preventif yang bersifat mencegah dari kemungkinan terjadinya ancaman dan kelemahan

2) Pendekatan detective yang bersifat mendeteksi dari adanya penyusupan dan proses yang mengubah sistem dari keadaan normal menjadi keadaan abnormal

3) Pendekatan Corrective yang bersifat mengkoreksi keadaan sistem yang sudah tidak seimbang untuk dikembalikan dalam keadaan normal

Tindakan tersebutlah menjadikan bahwa keamanan sistem informasi tidak dilihat hanya dari kaca mata timbulnya serangan dari virus, mallware, spyware dan masalah lain, akan tetapi dilihat dari berbagai segi sesuai dengan domain keamanan sistem itu sendiri.

Dari domain tersebutlah isu keamanan sistem informasi dapat kita klasifikasikan berdasarkan ancaman dan kelemahan sistem yang dimiliki.Karena keamanan merupakan faktor penting yang perlu diperhatikan dalam pengoperasian sistem informasi, yang dimaksudkan untuk mencegah ancaman terhadap sistem serta untuk mendeteksi dan membetulkan akibat kerusakan sistem.

https://goindoti.blogspot.com/2016/08/keamanan-sistem-informasi.html

http://agniadwikh.blogspot.com/2017/10/siklus-hidup-sdlc-system-development.html